Depois de um hack, uma empresa precisa melhorar a segurança de forma rápida e eficaz. Descrevemos os primeiros passos para a resiliência cibernética.

Os principais incidentes cibernéticos são um bom motivo para melhorar as coisas não apenas na segurança da informação, mas também na TI . A administração está disposta a comprometer recursos e deseja genuinamente uma mudança positiva, mas você precisa ser realista quanto ao escopo e ao orçamento. Quais as medidas que mais contribuirão para prevenir e minimizar o impacto de novos incidentes?

Estar preparado para futuros ataques cibernéticos é chamado de resiliência cibernética. E não se trata apenas de reforçar as defesas. Para uma empresa, a resiliência cibernética é a capacidade de operar diante de um ataque cibernético ou outro incidente cibernético. Significa ter as medidas técnicas e organizacionais implementadas para detectar, responder e recuperar-se de incidentes e, em seguida, adaptar-se e aprender com eles. O conceito é estabelecido na norma ISO/IEC 27001 .

Ou, como as próprias organizações costumam dizer: como uma empresa pode impedir que o ransomware entre e, se entrar, impedir que cause danos? Essa é a pergunta que tentaremos responder.

Por onde começar?

A lista de tecnologias de prevenção e mitigação de ataques é quase infinita. Você deve priorizar avaliando os riscos e danos de vários incidentes de segurança cibernética , evitando os ataques mais prováveis ??da estrutura ATT&CK e aplicando um dos muitos manuais para mitigar riscos específicos ( exemplo 1 , exemplo 2). Mas há alguns primeiros passos importantes. Em primeiro lugar, não espalhe muito seus esforços – recomendamos focar em um punhado de soluções principais que produzirão um efeito tão impactante que todos os outros projetos devem ser adiados até que esses fundamentos sejam implementados. Todas as soluções da lista reduzem significativamente o risco dos ataques mais comuns, simplificam a resposta a incidentes e reduzem os danos caso ocorra uma invasão. Portanto, se sua empresa carece de algo nesta lista, implemente hoje mesmo.

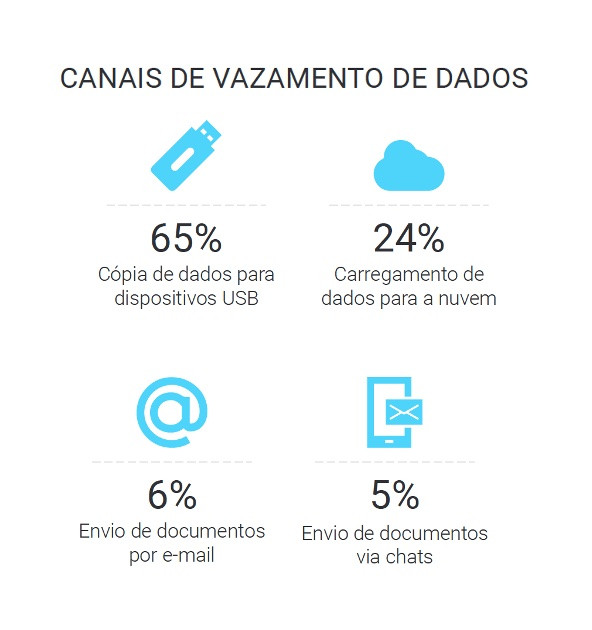

Não podemos enfatizar demais a importância de implementar essas tecnologias em TODOS os computadores de sua empresa. Isso significa todos os endpoints (incluindo todos os laptops e smartphones corporativos e pessoais), todos os servidores e todas as cargas de trabalho virtuais e em contêineres. Há uma grande armadilha aqui: shadow IT. Apesar de seus melhores esforços, você pode não estar ciente da existência de alguns computadores e servidores. Portanto, comece com um inventário de todos os ativos de TI para garantir que as políticas de segurança cubram toda a infraestrutura corporativa.

Detecção e resposta de endpoint

Todos os computadores, incluindo servidores e máquinas virtuais, devem ter um agente EDR instalado , com recursos de bloqueio de ameaças ativados. EDR é uma tecnologia de proteção básica que combina proteção contra malware com monitoramento e resposta para sistemas de segurança de informações mais complexos.

Certifique-se de que você pode receber a telemetria de todos os computadores, pois qualquer especialista em segurança interno ou externo precisará dela para analisar rapidamente possíveis incidentes. Os principais fornecedores, como a Kaspersky, bloqueiam automaticamente a grande maioria das ameaças cibernéticas comuns, portanto, certifique-se de que todos os recursos para bloquear atividades maliciosas conhecidas estejam ativados em todos os computadores sob uma política unificada.

Autenticação multifator

Segundo várias estimativas, 60 a 80% dos ataques cibernéticos começam com roubo de conta . É por isso que é considerado inadmissível proteger o acesso a sistemas de computador apenas com uma senha: é muito fácil adivinhar, roubar ou usar força bruta. O login do usuário deve ser feito com MFA . A forma mais comum emprega dois fatores (senha e código único), por isso é conhecida como autenticação de dois fatores ou 2FA. As soluções mais econômicas utilizam um app autenticador , mas, dependendo das especificidades da organização e do cargo do funcionário, pode ser qualquer combinação de app, token USB, biometria etc.

Backups protegidos

Os backups há muito protegem as empresas contra mais do que apenas incêndios e falhas de hardware. Eles também protegem contra vários ataques cibernéticos. Os operadores de ransomware estão bem cientes disso, portanto, quase todos os ataques de ransomware envolvem a exclusão direcionada de cópias de backup das informações. Por esse motivo, uma estratégia de backup deve levar em conta todos os cenários, como recuperação rápida de uma cópia facilmente acessível – em caso de falha de hardware ou outro incidente de TI, bem como recuperação garantida em caso de ataque de ransomware. É muito provável que sejam necessários dois backups separados. Os backups resistentes a ransomware são aqueles armazenados em mídia fisicamente desconectada da rede (não muito conveniente, mas confiável), bem como em armazenamento em nuvem “imutável”, onde os dados podem ser adicionados, mas não substituídos ou excluídos (conveniente, confiável e potencialmente caro). Depois de criar seu backup imutável, realize um treinamento de recuperação de dados para (a) garantir que isso possa ser feito e (b) estimar o tempo necessário (além disso, isso acelerará a resposta de sua equipe no caso de um ataque real).

Gerenciamento de aplicativos e patches

Todos os computadores da empresa, seja um desktop, um servidor virtual ou o laptop de um funcionário em viagem de negócios, devem ter instaladas ferramentas que permitam aos administradores gerenciar a máquina remotamente. As ações críticas incluem diagnóstico do computador (verificação da disponibilidade dos aplicativos necessários, verificação do status da rede, integridade da VPN, atualizações de EDR etc.), instalação de aplicativos e atualizações, teste de vulnerabilidades e assim por diante.

Esses recursos são vitais, tanto para o trabalho diário quanto durante a resposta a incidentes. Nas operações do dia a dia, eles garantem a higiene cibernética, como a instalação imediata de importantes atualizações de segurança em todos os computadores. Durante incidentes, pode ser necessário executar, digamos, um utilitário especializado ou instalar um certificado – e apenas sistemas de administração devem ser autorizados a fazer isso dentro de um prazo razoável, inclusive para funcionários remotos.

Os mais adequados para esta tarefa são os sistemas UEM que permitem gerenciar uma variedade de dispositivos, incluindo computadores de trabalho e pessoais e smartphones, e aplicar as políticas da empresa a eles. Você também tem a opção de se armar com soluções altamente especializadas, como gerenciamento de patches , VNC/RDP e outros sistemas.

Senhas únicas

O gerenciamento de acesso privilegiado e a segurança de identificação são temas muito amplos. A segurança de identidade bem construída aumenta o nível de proteção da empresa e simplifica a vida dos funcionários. Mas a implementação completa pode ser um projeto demorado, então o foco inicial deve estar no essencial, sendo o primeiro garantir que cada computador da empresa seja protegido por uma senha de administrador local exclusiva. Use a ferramenta gratuita LAPS para implementar esta medida. Essa simples precaução evitará que invasores se movam rapidamente pela rede, comprometendo computadores um a um usando a mesma senha.

Minimizando serviços vulneráveis

Verifique regularmente os endereços IP da sua empresa na Internet para garantir que os servidores e serviços que deveriam estar disponíveis apenas na rede local não sejam expostos globalmente. Se esse serviço aparecer na Internet, tome medidas imediatas para bloquear o acesso externo a ele. Se, por algum motivo, precisar ser acessado pela Internet, aplique atualizações de segurança regulares e proteja-o com MFA. Essas medidas são especialmente importantes para alvos de hackers favoritos, como: consoles de gerenciamento da web, RDP, Telnet/SSH, SMB, SNMP e FTP. É melhor presumir que todos os serviços são visíveis na Internet e examiná-los regularmente em busca de vulnerabilidades, senhas fracas e outros defeitos .

FONTE: Blog Kaspersky

A Software.com.br é parceira da Kaspersky e também é referência em soluções de tecnologia para o mundo corporativo na América Latina. Através de parcerias com os principais fabricantes do mercado, a empresa atua em Transformação Digital, com consultores especializados em: Licenciamento de Software, Cibersegurança, DevOps, Infraestrutura e Data Analytics.

Veja mais sobre Kaspersky em nosso site: Software.com.br